tcpdump

common

- -n 表示不要解析域名,直接显示 ip。

- -nn 不要解析域名和端口

- -X 同时用 hex 和 ascii 显示报文的内容。

- -XX 同 -X,但同时显示以太网头部。

- -S 显示绝对的序列号(sequence number),而不是相对编号。

- -i any 监听所有的网卡

- -v, -vv, -vvv:显示更多的详细信息

- -c number: 截取 number 个报文,然后结束

- -A: 只使用 ascii 打印报文的全部数据,不要和 -X 一起使用。截取 http 请求的时候可以用 sudo tcpdump -nSA port 80

filter

主要由 host(主机), net(网络) 和 port(端口) 组成。src 和 dst 也可以用来过滤报文的源地址和目的地址

1 | |

1 | |

导入导出

-w选项用来把数据报文输出到文件 所有 80 端口的数据导入到文件

1 | |

-r可以读取文件里的数据报文,显示到屏幕上。

1 | |

tcpreplay

1 | |

- -p –pps packets/sec

- -M –mbps 1000Mbps(千兆) 10Gbps(万兆)

- -l –loop Loop through the capture file X times. 默认1 0 循环不断

- -i 输出网卡 Client to server/RX/primary traffic output interface.

- -K 开始发送之前将指定的pcap加载到RAM中,以提高重播性能,减少硬盘IO影响,保证较为稳定的流量

- -t,– topspeed 尽快重播数据包

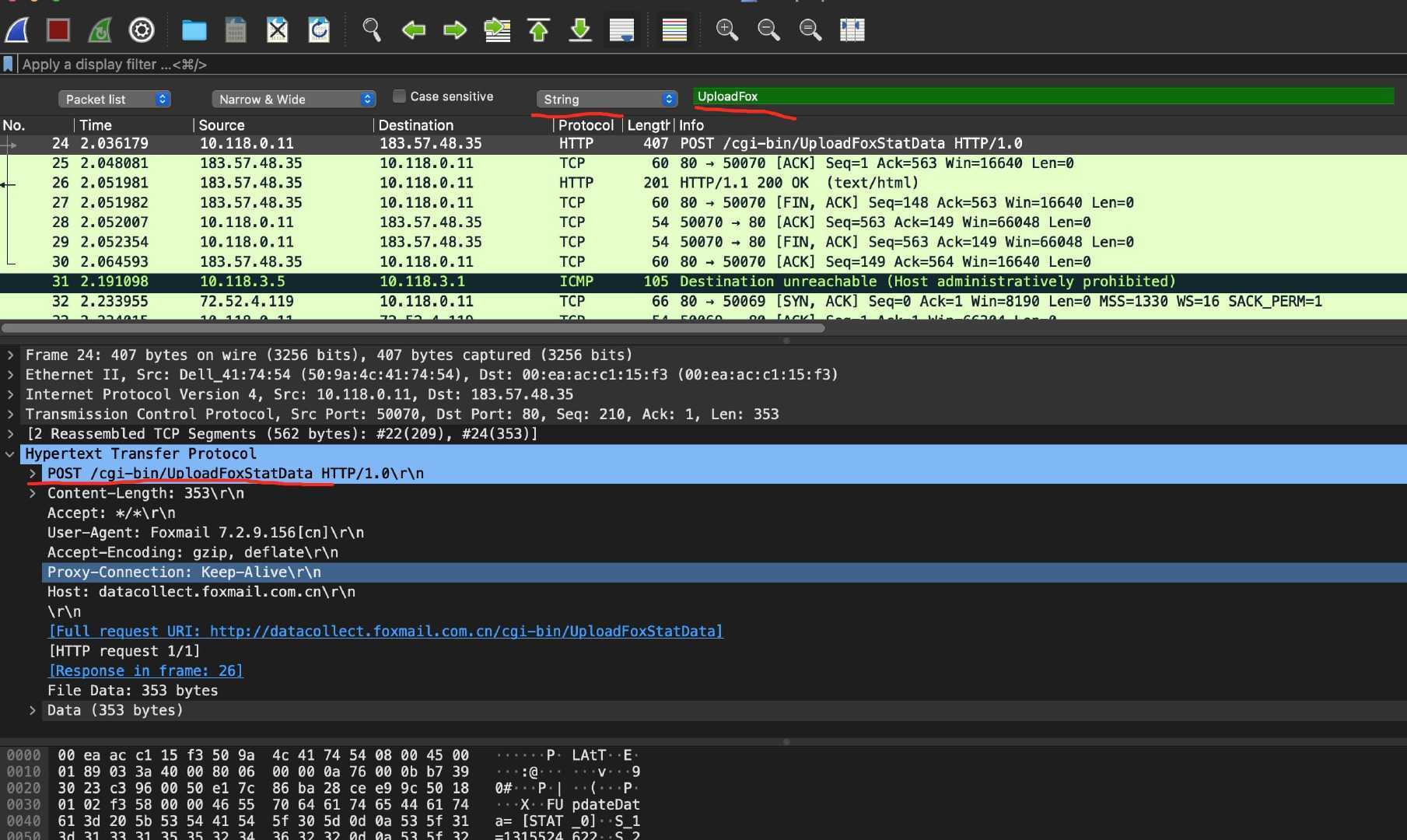

wireshark

suricata rule content in pcap file

1 | |